Este documento va dirigido a los clientes que requieran mejorar la seguridad de la capa de transporte , TLS es un protocolo de encriptación que se usa en los certificados SSL para proteger las comunicaciones de redes.

Google Cloud usa certificados SSL para proporcionar privacidad y seguridad desde un cliente hacia un balanceador de cargas. Para lograrlo, el balanceador de cargas debe tener un certificado SSL y la clave privada que le corresponde al certificado. La comunicación entre el cliente y el balanceador de cargas sigue siendo privada, por lo que es ilegible para cualquier tercero que no tenga esta clave privada.

Puedes obtener tus propios certificados autoadministrados o puedes usar certificados administrados por Google, que Google obtiene y administra.

Los certificados SSL autoadministrados son certificados que obtienes, aprovisionas y renuevas tú mismo. Los siguientes certificados pueden pertenecer a este tipo:

- Validación de dominio (DV)

- Validación de organización (OV)

- Validación extendida (EV)

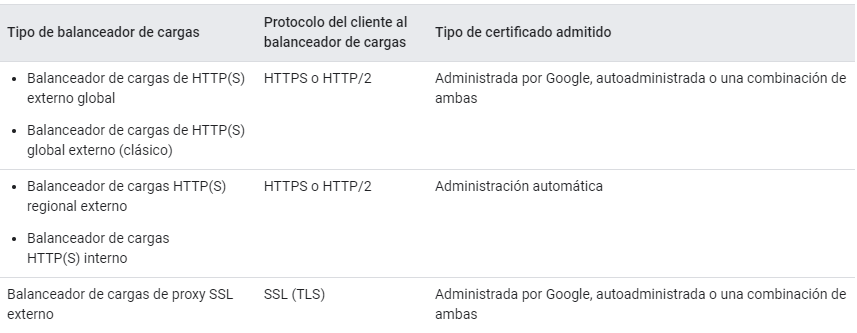

En la siguiente tabla, se resumen los tipos de balanceadores de cargas de Google Cloud que requieren certificados SSL y tipos de certificados compatibles.

Administrador de certificados

Si usas el balanceador de cargas de HTTP(S) externo global (clásico) o el balanceador de cargas de HTTP(S) externo global en el Nivel de servicio de red Premium, puedes usar el Administrador de certificados para aprovisionar y administrar tus certificados SSL. El Administrador de certificados no admite ningún otro tipo de balanceadores de cargas.

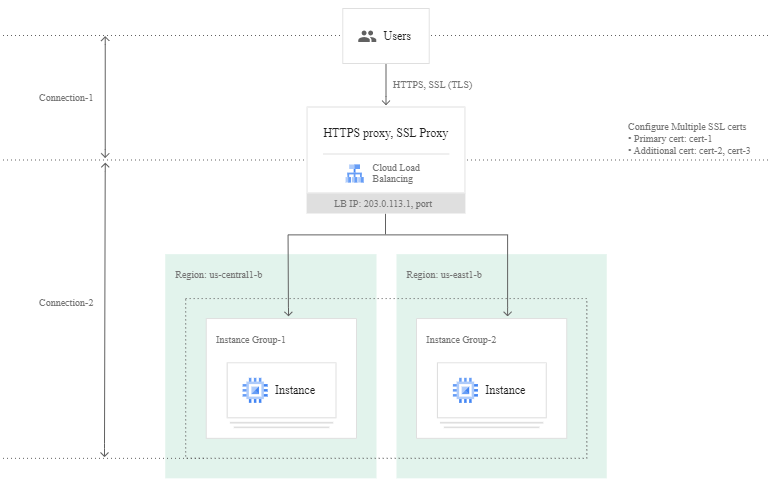

Varios certificados SSL

Puedes configurar hasta la cantidad máxima de certificados SSL por HTTPS o proxy SSL de destino. Usa varios certificados SSL cuando entregues desde varios dominios mediante la misma dirección IP y el mismo puerto de balanceador de cargas, y usa un certificado SSL diferente para cada dominio.

Cuando especificas más de un certificado SSL, el primer certificado de la lista de certificados SSL se considera el principal asociado con el proxy de destino.

Cuando un cliente envía una solicitud, el balanceador de cargas usa el nombre de host de la indicación de nombre del servidor (SNI) que especificó el cliente a fin de seleccionar el certificado que se usará para negociar la conexión SSL. Siempre que sea posible, el balanceador de cargas selecciona un certificado cuyo nombre común (CN) o nombre alternativo de la entidad (SAN) coincida con el nombre de host de SNI que especificó el cliente. Si usas certificados RSA y ECDSA para el nombre de host, el balanceador de cargas selecciona de forma automática un certificado para la conexión, según las capacidades del cliente.

Cuando el nombre de host de SNI coincide con CN o SAN en más de un certificado, la selección del certificado se basa en factores internos y específicos del cliente que no se pueden predecir. Si no se puede seleccionar ninguno de los certificados disponibles, o si el cliente no especifica un nombre de host de SNI, el balanceador de cargas negocia SSL mediante el certificado principal (el primer certificado de la lista).

En esta imagen se puede observar varios certificados SSL , esta el certificado SSL principal y 2 certificados adicionales los cuales están asociados a 2 instancias,de esta manera se logra establecer una comunicación con el balanceador de cargas.

Balanceadores de cargas, certificados SSL y proxies de destino

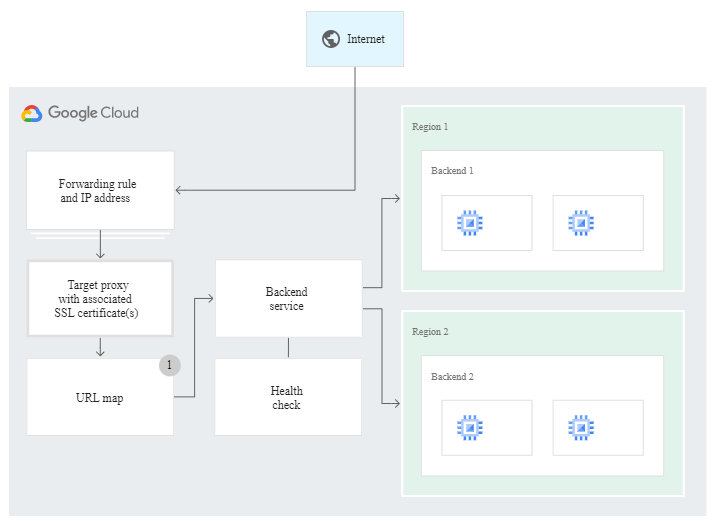

Un recurso de certificado SSL de Google Cloud contiene una clave privada y el certificado SSL.

Los proxies de destino representan la conexión lógica entre el frontend de un balanceador de cargas y el servicio de backend (en el caso de los balanceadores de cargas de proxy SSL externo) o el mapa de URL (en el caso de los balanceadores de cargas HTTPS). Adjunta el certificado SSL al proxy de destino del balanceador de cargas mientras creas el balanceador de cargas o en cualquier momento posterior. Los cambios en los certificados SSL no alteran ni interrumpen las conexiones del balanceador de cargas existentes.

En el siguiente diagrama, se muestra cómo el proxy de destino y sus certificados SSL asociados se ajustan a la arquitectura del balanceo de cargas.

Alcance de los certificados SSL

Google Cloud tiene dos alcances para los recursos de certificados SSL: regional y global.

Para el balanceador de cargas HTTP(S) externo global (clásico) y el balanceador de cargas de proxy SSL externo, se requieren recursos de certificados SSL globales en el nivel Estándar y el nivel Premium. Esto significa que, en el nivel Estándar, una regla de reenvío regional apunta a un proxy de destino global.

Limitaciones

-

Se admite una cantidad limitada de certificados SSL para cada proxy de destino. Para obtener más información, consulta el límite de certificados SSL por proxy SSL o HTTPS de destino.

-

Se admite una cantidad limitada de dominios para cada certificado administrado por Google. Para obtener más información, consulta el límite de dominios por certificado SSL administrado por Google.

-

Cuando usas certificados administrados por Google con balanceo de cargas del proxy SSL externo, la regla de reenvío del balanceador de cargas debe usar el puerto TCP 443 para que el certificado administrado por Google se renueve de manera automática.

-

Los balanceadores de cargas de Google Cloud no admiten la autenticación basada en certificados de cliente.

-

En los certificados SSL administrados por Google, no se admite el uso de comodines.