En algunas situaciones, es posible que no puedas conectarte a tu instancia de Windows de Compute Engine con RDP. Esto puede deberse a errores de configuración o de red, o a que el proceso de inicio no se haya completado.

Verifica la contraseña de la instancia de Windows

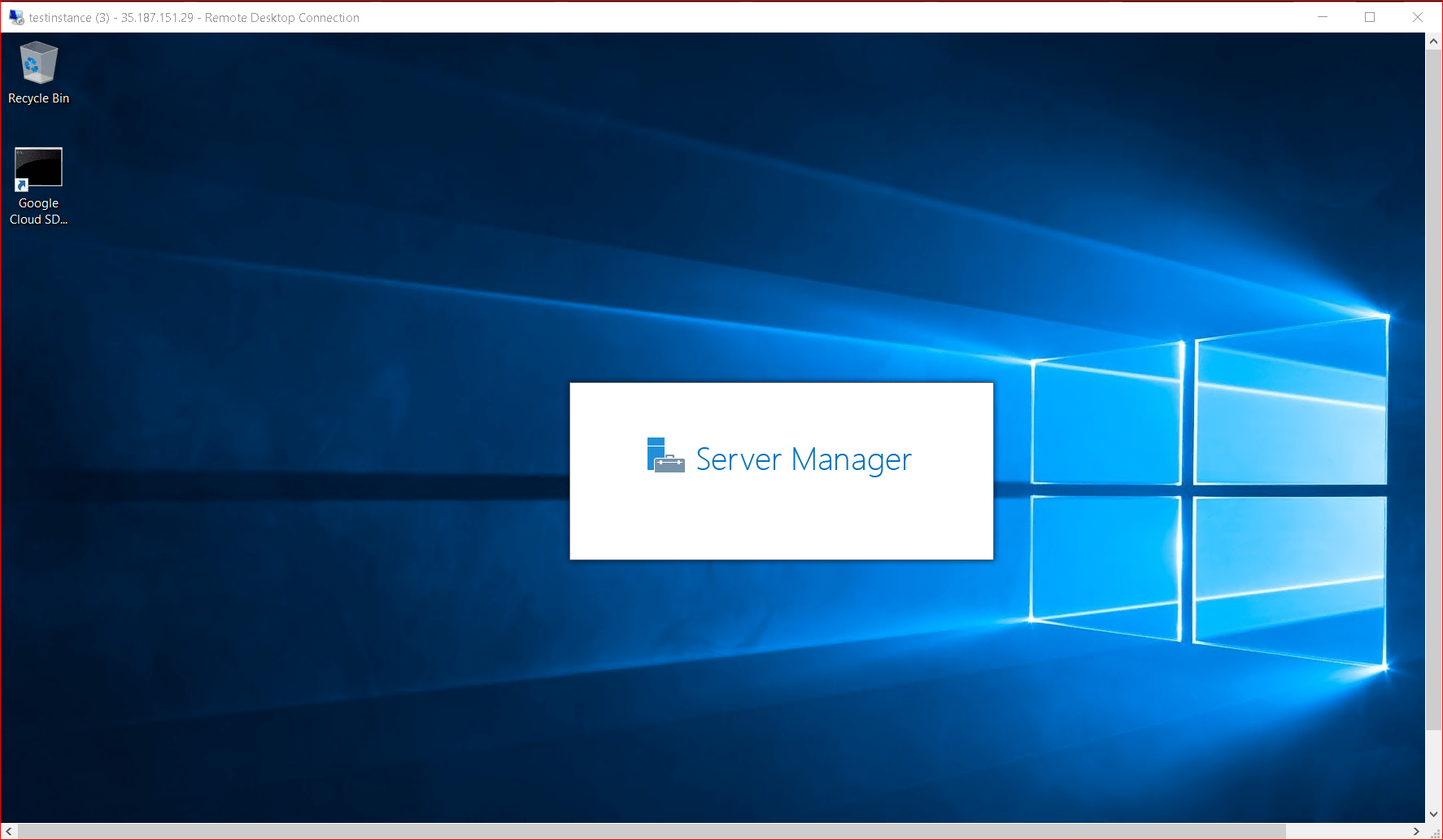

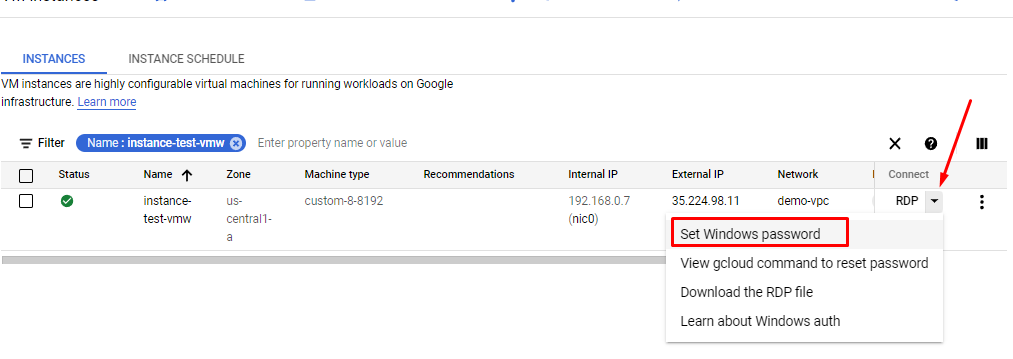

Cada instancia de Windows de Compute Engine debe tener una contraseña local si aún no está en un dominio o imagen personalizada. Para confirmar que tienes configurada la contraseña correcta, conéctate a la VM mediante la herramienta de línea de comandos de gcloud command-line tool o Cloud Console

Si tienes problemas para conectarte, intenta crear o restablecer la contraseña.

Verifica las reglas de firewall de VPC

Compute Engine aprovisiona proyectos nuevos de forma automática con una regla de firewall que permite el tráfico de RDP. Si tienes un proyecto existente o modificaste la configuración, la regla de firewall predeterminada que permite el RDP podría no existir. Confirma que una regla permite que el tráfico de RDP se conecte a la red en la que se encuentra la instancia afectada.

Para verificar que la regla de firewall default-allow-rdp existe en el proyecto, verifica la página de reglas de firewall o ejecuta el siguiente comando del SDK de gcloud:

gcloud compute firewall-rules list

Si no existe una regla, usa el siguiente comando para crear una nueva:

gcloud compute firewall-rules create allow-rdp --allow tcp:3389

Nota: El número predeterminado de puerto para el RDP de Windows es 3389; pero puedes volver a configurarlo. De ser así, cambia el número de puerto después de tcp: en el comando “create rule” para que coincida.

Verifica la dirección IP externa

Asegúrate de conectarte a la dirección IP externa correcta para la instancia. Observa la IP de la instancia desde la página de instancias de VM o mediante el siguiente comando del SDK de gcloud:

gcloud compute instances list

Verifica la configuración del SO

Si el entorno y la configuración para la instancia son correctos, el sistema operativo en la instancia podría estar mal configurado. Puedes usar la consola en serie interactiva para conectarte a la instancia y solucionar el problema.

Conéctate a la instancia a través de uno de los métodos de línea de comandos disponibles y ejecuta los siguientes comandos para asegurarte de que la instancia acepte conexiones:

-

Verifica que se ejecute el “Servicio de escritorio remoto”:

- Comando: net start | find “Remote Desktop Services”

- Aprobado: servicio de escritorio remoto

- Error: (falta el servicio de escritorio remoto en el resultado)

- Solución: net start “Remote Desktop Services”

-

Verifica que las conexiones remotas estén habilitadas:

- Comando: reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server"/v fDenyTSConnections

- Aprobado: fDenyTSConnections REG_DWORD 0x0

- Error: fDenyTSConnections REG_DWORD 0x1

- Solución: reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server” /f /v fDenyTSConnections /t REG_DWORD /d 0

-

Asegúrate de que el firewall de Windows tenga habilitadas las conexiones de escritorio remoto:

- Comando: netsh advfirewall firewall show rule name=“Remote Desktop - User Mode (TCP-In)”

-

Aprobado: Habilitado: sí, Dirección: adentro, Perfiles: público, Grupo: escritorio remoto, LocalIP: cualquiera, RemoteIP: cualquiera, Protocolo: TCP, LocalPort: 3389, RemotePort: cualquiera, Recorrido perimetral: no, Acción: permitida

- Error: (resultados inesperados, como habilitado = No)

-

Solución: netsh firewall set service remotedesktop enable

-

Verifica el número del puerto configurado para las conexiones de RDP en la instancia remota:

- Comando: reg query “HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp” /v PortNumber

- Aprobado: PortNumber REG_DWORD [PORT NUMBER]

- Error: (número de puerto inesperado)

-

Solución: reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp"/f /v PortNumber /t REG_DWORD /d [PORT NUMBER]

Nota: El número está en hexadecimales, 0xd3d = 3389 (el puerto predeterminado es 3389).

-

Asegúrate de que la cuenta de usuario conectada tenga permisos para conexiones remotas:

- Comando: net localgroup “Remote Desktop Users”

- Aprobado: (el nombre de usuario local o del dominio de destino se encuentra en la lista resultante)

- Error: (falta el nombre de usuario local o del dominio de destino)

-

Solución: net localgroup "Remote Desktop Users" /add[DOMAIN\USERNAME]

-

Restablece la negociación de seguridad cliente/servidor a su valor predeterminado:

- Comando: reg query "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v SecurityLayer

- Aprobado: SecurityLayer REG_DWORD 0x1

- Error: SecurityLayer REG_DWORD 0x0 (or 0x2)

- Solución: reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v SecurityLayer /t REG_DWORD /d 1 /f

-

Restablece la autenticación de nivel de red del usuario a su valor predeterminado:

- Comando: reg query "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication

- Aprobado: UserAuthentication REG_DWORD 0x0

- Error: UserAuthentication REG_DWORD 0x1

- Solución: eg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /t REG_DWORD /d 0 /f

-

Verifica que el tamaño de tu MTU no sea mayor que la MTU de la red:

- Comando: netsh interface ipv4 show subinterfaces

- Aprobado: Cuando el número después de la MTU coincide con la MTU de la red de VPC

- Error: Cuando el número después de la MTU es mayor que la MTU de la red de VPC

-

Solución: netsh interface ipv4 set subinterface Ethernet mtu=MTU_OF_VPC_NETWORK

Nota: Las redes de VPC tienen una unidad de transmisión máxima (MTU) predeterminada de 1460 bytes. Sin embargo, la MTU de la red se puede establecer en 1500 bytes. Consulta Unidad de transmisión máxima para obtener información general sobre las MTU de red.Nota: Para obtener más información acerca de las incompatibilidades de tamaño de las MTU, consulta nuestra documentación sobre la fragmentación de paquetes.

-

Asegúrate de que la configuración del cliente de protección de extremos o del antivirus permita el número de puerto y los servicios configurados.