Nesta tarefa, ajuste sua configuração de rede inicial. Geralmente, você deve fazer o seguinte:

- Crie e configure uma arquitetura na nuvem privada virtual.

- Se você tem uma rede local ou uma rede de outro provedor da nuvem, configure a conectividade entre esse provedor e o Google Cloud.

- Configure uma rota para o tráfego de saída externo.

- Implemente controles de segurança de rede, como regras do Firewall.

- Escolha uma opção de tráfego de entrada preferida para serviços alojados na nuvem.

Esta tarefa mostra um exemplo para o elemento 1 como base para a sua própria arquitetura de nuvens virtuais privadas.

Os elementos restantes (conectividade externa, configuração do tráfego de saída, implementação de regras de firewall e escolha de uma opção de acesso) dependem das necessidades da sua organização. Por conseguinte, não foram incluídos nesta lista de verificação. No entanto, fornecemos links para informações adicionais sobre estes itens.

Quem faz esta tarefa?

Uma pessoa do grupo gcp-network-admins@<<seu-domínio>.com que foi criado na tarefa 2.

O que faz?

Estabelecer uma configuração inicial de rede.

- Criar redes VPC compartilhadas

- Configurar a conectividade entre o provedor externo e o Google Cloud

- Configurar uma rota para o tráfego externo de saída

- Implementar controles de segurança de rede

- Escolha uma opção de tráfego de entrada

Por que nós sugerimos esta tarefa?

- O VPC compartilhado permite que máquinas separadas se conectem a uma rede VPC comum e gerenciada centralmente a partir de vários produtos diferentes.

- A configuração da conectividade híbrida permite a migração perfeita dos aplicativos para o Google Cloud enquanto ainda se conecta às dependências de serviço.

- O design de caminhos de entrada e saída seguros desde o início permite que suas equipes trabalhem produtivamente no Google Cloud sem comprometer a segurança.

Arquitetura na nuvem privada virtual

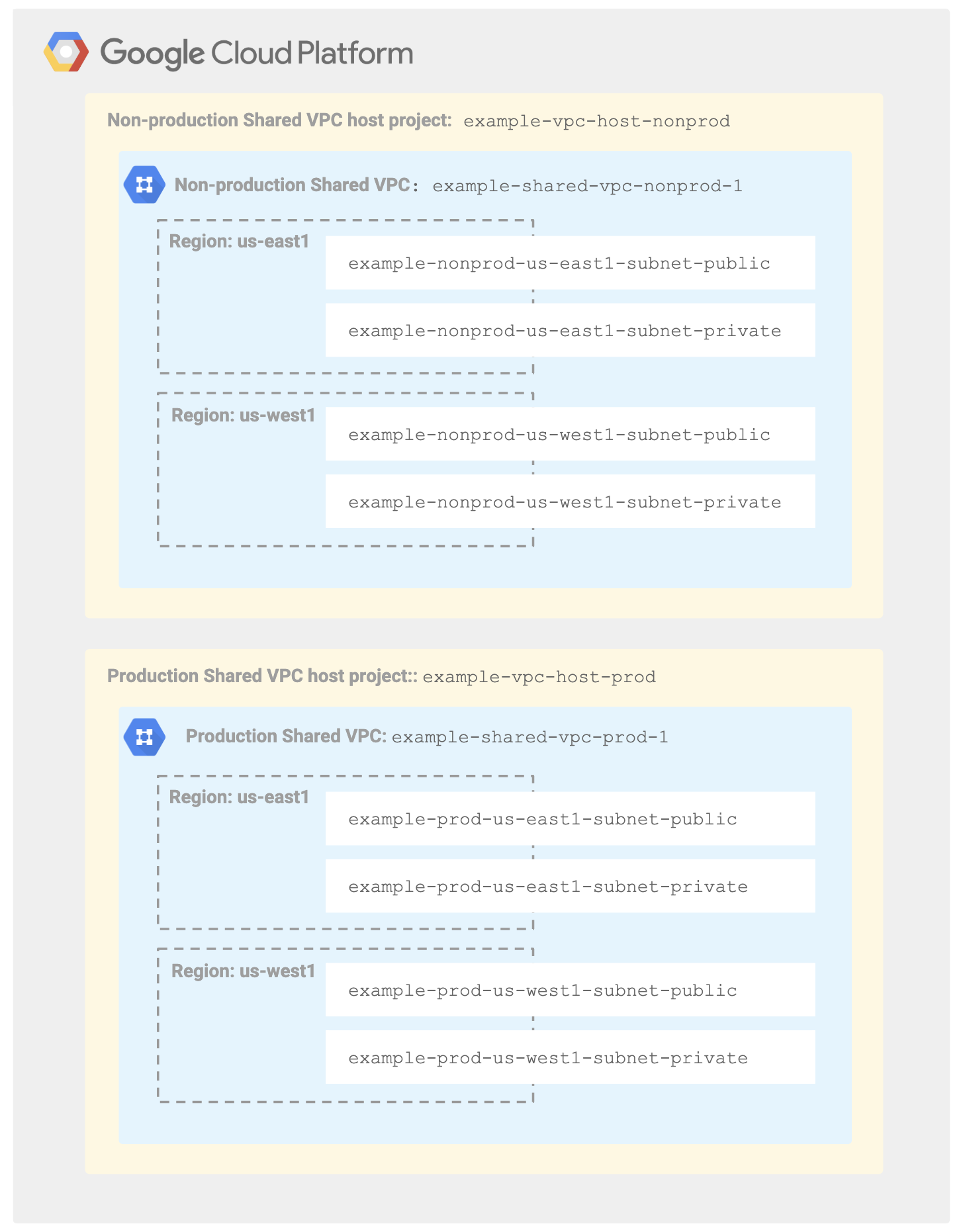

O Google Oferece Virtual Private Cloud (VPC), que fornece funcionalidade de rede a seus recursos do Google Cloud, como instâncias de máquinas virtuais do Compute Engine, conteiners de GKE e o ambiente flexível do App Engine. O seguinte esquema mostra uma arquitetura multi-regional básica.

Esta arquitetura tem dois projetos de hospedagem VPC compartilhados. Um projeto anfitrião é para seu ambiente de produção e o outro é para seu ambiente não-produção. O VPC compartilhado permite às organizações conectar recursos de vários projetos a uma rede VPC comum, para que os recursos possam se comunicar entre si de forma mais segura e eficiente usando endereços IP internos dessa rede.

Um projeto de host VPC compartilhado contém uma ou mais redes VPC compartilhadas. Nesta arquitetura, cada rede VPC compartilhada (tanto produção quanto não-produção) contém sub-redes públicas e privadas em duas regiões (Neste caso, us-east1 y us-west1):

- A sub rede pública pode ser usada para instâncias que estão enfrentando a Internet para fornecer conectividade externa.

- A sub-rede privada pode ser usada para instâncias que são apenas internas e não devem ser atribuídos endereços IP públicos.

A arquitetura mostrada no diagrama acima usa nomes de exemplo para vários recursos. Para sua própria configuração, você pode mudar elementos do nome, como sua empresa (example os nomes de exemplo) e a região que você está utilizando (us-east1 e us-west1 nos exemplos).

Criar redes VPC compartilhadas

1. Na página do seletor do projeto, selecione o exemplo-vpc-host-nonprod.]

2. Siga as instruções em Excluir uma rede para excluir a rede VPC nomeada como padrão

3. Siga as instruções para criar uma rede de modo personalizado com os seguintes valores:

a. Em Nome , digite exemplo-shared-vpc-nonprod-1.

b. Para os parâmetros na seção Nova Subrede:

- Para Nome, digite exemplo-não-promoção-us-este1-sub-rede-público.

- Para a faixa de endereços IP, insira 10.1.0.0/24 (desde que esse endereço IP não entre em conflito com a faixa IP da rede existente e seja suficiente para atender às suas necessidades de hospedagem.

- Para acesso privado ao Google , selecione Enabled para permitir que as máquinas virtuais se comuniquem com as APIs do Google sem um endereço IP externo.

- example-nonprod-us-east1-subnet-private

- IP address range: 10.2.0.0/24

- example-nonprod-us-west1-subnet-public

- IP address range: 10.3.0.0/24

- example-nonprod-us-west1-subnet-private

- IP address range: 10.4.0.0/24

- Para o projeto, selecione o exemplo-vpc-host-nonprod.

- Em Selecionar sub-redes, clique em Individual subnets (permissões de nível de sub-rede) e selecione todas as sub-redes não-produtivas que você criou anteriormente.

- Na opção anexar projetos de serviço, anexar todos os projetos restantes de monitoramento e registro não-produção.

5. Na página do seletor de projetos, selecione o exemplo-vpc-host-prod:

6. Repetir os passos 2 a 4 para o ambiente de produção. Certifique-se de selecionar todas as sub-redes de produção criadas anteriormente.

Configurar a conectividade entre o provedor terceirizado e o Google Cloud

Se você tiver uma rede local ou uma rede em outro provedor de nuvem, você pode configurar o Cloud VPN, um serviço que ajuda a conectar com segurança sua rede de duplas à sua rede VPC do Google Cloud através de uma conexão VPN IPSec. O Cloud VPN é adequado para velocidades de até 3,0 Gbps. Se você precisa de maior largura de banda para conectar seu sistema local ao Google Cloud, veja Partner Interconnect e Dedicated Interconnect.

Para criar uma conexão VPN, siga as instruções em Criar um Gateway e um Túnel para Redes VPC Compartilhadas de Produção e Não-Produção que você criou no procedimento anterior.

Configurar uma rota para o tráfego de saída externo.

Use o Cloud NAT para permitir que suas máquinas virtuais se conectem à Internet sem usar endereços IP externos. O Cloud NAT é um recurso regional. Você pode configurá-lo para permitir o tráfego de todas as faixas IP primárias e secundárias das sub-redes em uma região, ou pode configurá-lo para se aplicar apenas a algumas dessas faixas.

Siga as instruções para Criar NAT para todas as regiões em redes VPC compartilhadas que foram criadas no procedimento anterior para redes de produção e não produção.

Implementar controles de segurança da rede.

As regras de firewall permitem que você permita ou negue tráfego de e para sua máquina virtual (VM), com base em uma configuração que você especificar. Siga as instruções em Usar Regras de Firewall para configurar estes controles tanto para redes VPC compartilhadas de produção quanto para redes VPC não-produtivas que foram criadas no procedimento anterior.

Escolha uma opção de tráfego de entrada.

Cloud load balancing lhe dá a capacidade de distribuir recursos computacionais por uma ou várias regiões. Isto permite que você atenda suas altas exigências de disponibilidade tanto para o tráfego externo de entrada quanto para o tráfego dentro de sua rede VPC. Ao planejar sua arquitetura de aplicação Google Cloud, reveja como escolher um balanceador de carga para decidir que tipos de balanceadores de carga você precisa.