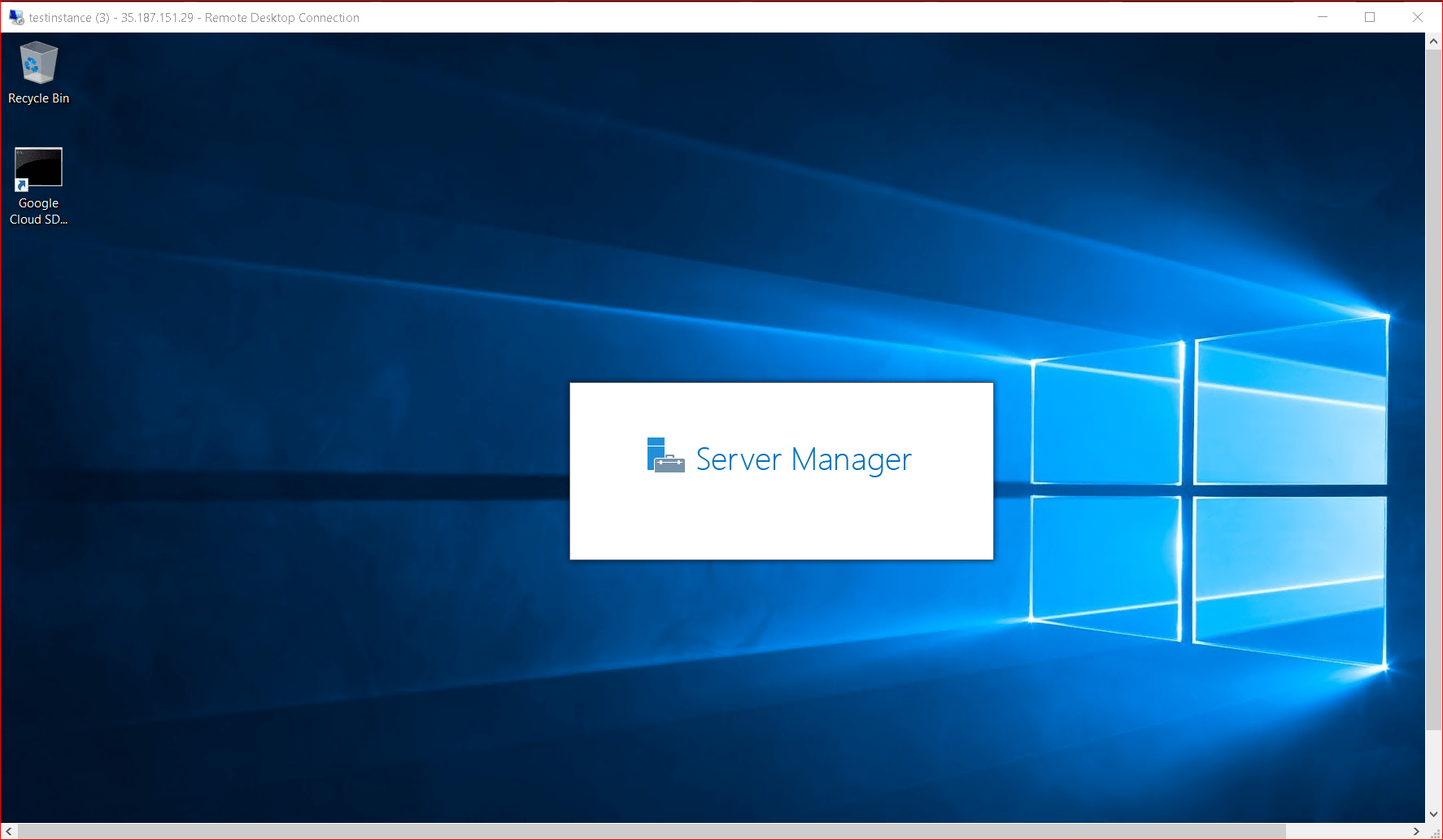

Em algumas situações, talvez você não consiga se conectar à instância de máquina virtual (VM, na sigla em inglês) do Windows no Compute Engine com RDP. Isso pode ocorrer por erros de configuração ou de rede ou, ainda, porque o processo de inicialização pode não ter sido concluído.

Verificar sua senha da instância do Windows

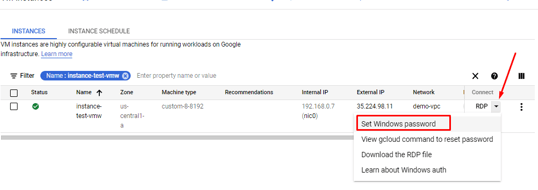

Cada instância do Compute Engine do Windows deve ter uma senha local definida caso ainda não esteja em um domínio ou imagem personalizada. Confirme se você tem a senha correta definida ao se conectar à VM pela ferramenta de linha de comando Google Cloud CLI ou pelo Console do Cloud.

esteja em um domínio ou imagem personalizada. Confirme se você tem a senha correta definida ao se conectar à VM pela ferramenta de linha de comando Google Cloud CLI ou pelo Console do Cloud.

Se você tiver problemas para se conectar, tente criar ou redefinir a senha.

Verificar as regras de firewall VPC

O Compute Engine provisiona automaticamente novos projetos com uma regra de firewall que permite o tráfego RDP. Se você já tiver um projeto ou tiver modificado as configurações, a regra de firewall padrão que permite o RDP pode não existir. Confirme se uma regra permite que o tráfego RDP se conecte à rede onde está sua instância afetada.

Para verificar se a regra de firewall default-allow-rdp existe no seu projeto, verifique a página Regras de firewall ou execute o comando CLI gcloud a seguir:

gcloud compute firewall-rules list

Para criar uma nova regra, caso não tenha uma, use o comando a seguir:

gcloud compute firewall-rules create allow-rdp --allow tcp:3389

Observação: o número da porta padrão para o Windows RDP é 3389, mas é possível reconfigurar esse valor. Se você fizer isso, altere o número da porta após tcp: no comando "create rule" para corresponder.

Verificar o endereço IP externo

Verifique se você está se conectando ao endereço IP externo correto da instância. Consulte o IP na página da instância da VM ou use o seguinte comando do CLI do gcloud:

gcloud compute instances list

Verificar a configuração do SO

Se o ambiente e as configurações da instância estiverem corretos, é possível que o sistema operacional na instância esteja configurado incorretamente. Use o console serial interativo para se conectar à instância e resolver o problema.

Conecte-se à instância por um dos métodos de linha de comando disponíveis e execute os seguintes comandos para garantir que a instância aceite conexões:

1. Verifique se o "Serviço de Área de Trabalho Remota" está em execução:

- Comando: net start | find "Remote Desktop Services"

- Aprovado: Remote Desktop Service

- Com falha: (Remote Desktop Service não aparece no resultado)

- Solução: net start "Remote Desktop Services"

2. Verifique se as Conexões remotas estão ativadas:

- Comando: reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections

- Aprovado: fDenyTSConnections REG_DWORD 0x0

- Com falha: fDenyTSConnections REG_DWORD 0x1

- Solução: reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /f /v fDenyTSConnections /t REG_DWORD /d 0

3. Certifique-se de que o firewall do Windows tenha Conexões de área de trabalho remota ativadas:

- Comando: netsh advfirewall firewall show rule name="Remote Desktop - User Mode (TCP-In)"

- Aprovado: Enabled:Yes, Direction: In, Profiles: Public, Grouping: Remote Desktop, LocalIP: Any, RemoteIP: Any, Protocol:TCP, LocalPort: 3389, RemotePort: Any, Edge traversal: No, Action: Allow

- Com falha: (resultados inesperados, como "enabled = No")

- Solução: netsh firewall set service remotedesktop enable

4. Verifique se o número da porta está configurado para conexões RDP na instância remota:

- Comando: reg query "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber

- Aprovado: PortNumber REG_DWORD [PORT NUMBER]

- Com falha: (unexpected port number)

- Solução: reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /f /v PortNumber /t REG_DWORD /d [PORT NUMBER

5. Certifique-se de que a conta de usuário conectada tenha permissões para conexões remotas:

- Comando: net localgroup "Remote Desktop Users"

- Aprovado: (nome de usuário do domínio/local de destino aparece na lista resultante)

- Com falha: (nome de usuário do domínio/local de destino não aparece na lista resultante)

- Solução: net localgroup "Remote Desktop Users" /add [DOMAIN\USERNAME]

O domínio é necessário apenas para contas de usuário em um sistema vinculado a um domínio diferente. Para contas locais, especifique apenas o nome de usuário.

6. Redefina a negociação de segurança do cliente/servidor para o valor padrão:

- Comando: reg query "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber

- Aprovado: SecurityLayer REG_DWORD 0x1

- Com falha: SecurityLayer REG_DWORD 0x0 (ou 0x2)

- Solução: reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v SecurityLayer /t REG_DWORD /d 1 /f

7. Redefina a autenticação no nível da rede de usuários para o valor padrão (em inglês):

- omando: reg query "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber

- Aprovado: UserAuthentication REG_DWORD 0x0

- Com falha: UserAuthentication REG_DWORD 0x1

- Solução: reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /t REG_DWORD /d 0

8. Redefina a autenticação no nível da rede de usuários para o valor padrão (em inglês):

- Comando: netsh interface ipv4 show subinterfaces

- Aprovado: quando o número após a MTU corresponde à MTU da rede VPC.

- Não aprovado: quando o número após a MTU é maior do que a MTU da rede VPC.

- Solução: netsh interface ipv4 set subinterface Ethernet mtu=MTU_OF_VPC_NETWORK

Observação: As redes VPC têm uma Unidade de transmissão máxima (MTU) padrão de 1460 bytes. No entanto, a MTU da rede pode ser definida como 1500 bytes. Consulte Unidade de transmissão máxima para saber mais sobre MTUs de rede em segundo plano.

Para mais informações sobre incompatibilidades de tamanho da MTU, consulte nossa documentação sobre fragmentação de pacotes.

9. Verifique se as configurações do cliente de proteção antivírus/endpoint permitem o número de porta e os serviços configurados.